· IDC-VPC는 기업망이라고 가정, 프라이빗 서브넷은 NAT가 없기 때문에 인터넷이 안된다. 그렇기 때문에 퍼블릭 서브넷은 인터넷 게이트웨이로 AWS-VPC에 연결(ping 공인ip)이 될 수 있지만 프라이빗 서브넷은 불가능하다.

· AWS-VPC에 가상 프라이빗 게이트웨이를 둬서 VPN 터널을 뚫어서 인터넷을 경유하지 않고 VPN을 통해 서브넷끼리 연결할 수 있도록 하겠다.(프라이빗, 퍼블릭 서브넷 모두)

IDC-CGW

1. 리눅스 서버에 VPN 설정하기(물리적인 vpn장치 구축이 불가능해서 리눅스에 설정)

yum -y install tcpdump openswan

vim /etc/sysctl.conf

net.ipv4.ip_forward=1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.eth0.send_redirects = 0

net.ipv4.conf.default.accept_redirects = 0

net.ipv4.conf.eth0.accept_redirects = 0

net.ipv4.conf.ip_vti0.rp_filter = 0

net.ipv4.conf.eth0.rp_filter = 0

net.ipv4.conf.default.rp_filter = 0

net.ipv4.conf.all.rp_filter = 0

sysctl -p /etc/sysctl.conf

curl -o /etc/ipsec.d/vpnconfig.sh \

https://cloudneta-book.s3.ap-northeast-2.amazonaws.com/chapter6/6_lab_s2s-vpnconfig.sh

chmod +x /etc/ipsec.d/vpnconfig.sh

2. 모르는곳에서 패킷이 와도 버리지않고 받을 수 있도록

IDC-CGW(EC2) > 작업 > 네트워킹 > 소스/대상확인 중지 체크

3. IDC-EC2 라우팅테이블

10.50.0.0/16 IDC-CGW의 게이트웨이 주소 넣으면됨

4. VPC > 가상 프라이빗 게이트웨이 생성 후

작업 -> AWS-VPC연결

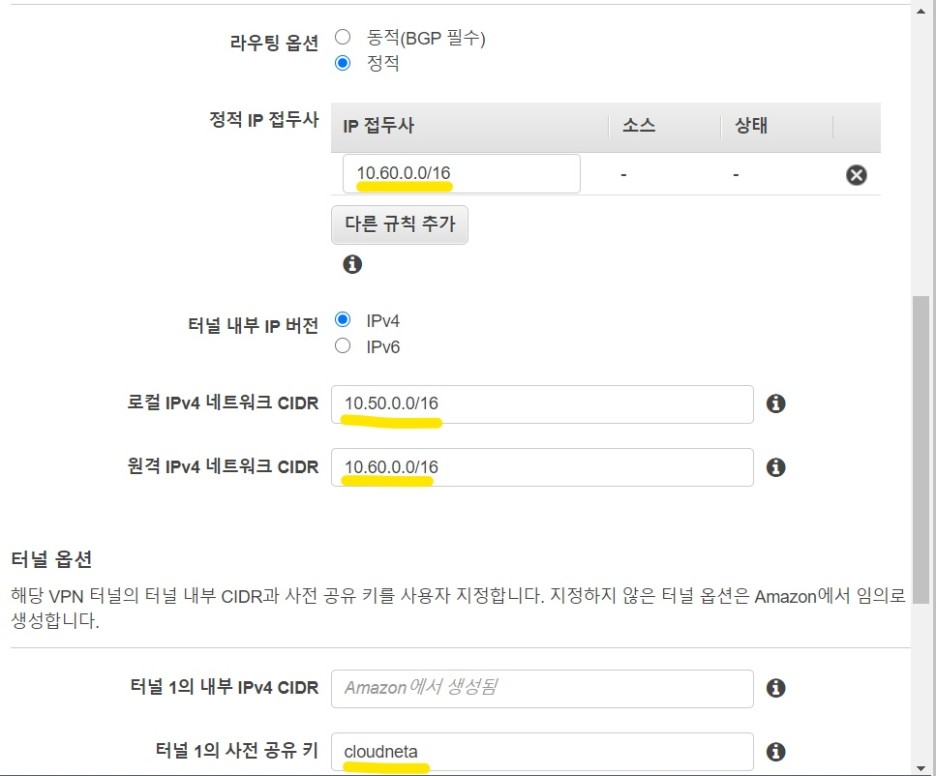

5. 사이트간 VPN 연결 생성

가상 프라이빗 게이트웨이를 AWS-VPC에 설치하므로, 고객 게이트웨이는 IDC-VPC에 설치.

* IP주소 : IDC-CGW 공인IP

* 정적IP접두사: IDC-VPC IP

6. AWS-VPC의 라우팅 테이블 > 라우팅 전파 편집에서 체크하고 저장

가상 프라이빗 게이트웨이의 정적라우팅이 AWS-VPC의 라우팅 테이블에 링크걸린다

IDC-CGW

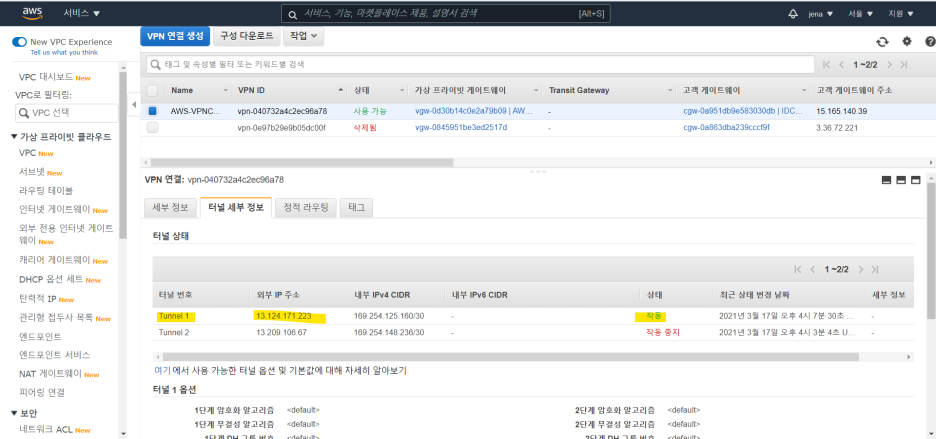

7. 실행파일에 값을 넣고 실행한다

cd /etc/ipsec.d/

./vpnconfig.sh <-- 실행파일

cgw 공인ip 입력

Tunnel1 공인ip 입력

systemctl restart ipsec

데몬 리스타트 하고 나면 터널1의 상태가 작동이 된다!

그럼 AWS-VPC에서 IDC-VPC의 퍼블릭과 프라이빗 서브넷의 사설IP로 ping 가능!

(반대쪽도 가능)

'Cloud > AWS' 카테고리의 다른 글

| aws cli, ansible 사용하여 자동화 - nfs 서버 만들기 (0) | 2021.05.06 |

|---|---|

| [AWS] Route53 프라이빗 호스팅 영역 실습 (0) | 2021.05.05 |

| [ubuntu] AWS CLI 설치 및 EC2 생성 ssh접속 (0) | 2021.05.05 |

| [AWS] 외부 무료 도메인 Route53 등록 방법, 장애 조치 라우팅 설정 방법 (2) | 2021.05.03 |

| [AWS] 사용자지정 VPC 만들어서 Public, Private 서브넷 만들기 (0) | 2021.04.30 |

![[AWS] 실습 AWS와 온프레미스간 VPN 통신](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2F88zQ6%2FbtrOABjaieM%2F0XP09886oVHpIvf8Ax1mr0%2Fimg.png)